这是一个创建于 554 天前的主题,其中的信息可能已经有所发展或是发生改变。

高考结束之后打算在家里搞个 homelab ,在大学宿舍连回家里需要远程访问

目前考虑过的有这几个方案:

cloudflare zero trust:优点是安全,缺点是要经过 cf 中转,估计会很卡

tailscale:优点是可以直连

openvpn:优点也是直连,但是需要静态公网 ip ,可能会比较麻烦

zerotier:没试过,但是 v2 很多人推荐这个,不知道效果如何

各位有什么建议吗

p.s. 我自己其实倾向于 zero trust+warp 的,但是不知道能不能通过优选 ip 或者在 warp 前面先套个梯子,流量先经过科学上网节点再经过 cf 的边缘节点

目前考虑过的有这几个方案:

cloudflare zero trust:优点是安全,缺点是要经过 cf 中转,估计会很卡

tailscale:优点是可以直连

openvpn:优点也是直连,但是需要静态公网 ip ,可能会比较麻烦

zerotier:没试过,但是 v2 很多人推荐这个,不知道效果如何

各位有什么建议吗

p.s. 我自己其实倾向于 zero trust+warp 的,但是不知道能不能通过优选 ip 或者在 warp 前面先套个梯子,流量先经过科学上网节点再经过 cf 的边缘节点

第 1 条附言 · 2024-04-28 23:22:58 +08:00

看了一下评论发现很多推荐 wg 的,但是 cf tunnel 和 tailscale 也是基于 wg 的

论安全性的话我觉得 cf 还是比较可信的毕竟不是国内某些企业,tailscale 也可以自建节点并且 tailscale 不开源的的中央服务器也不负责传输数据

主要还是考虑稳定性和带宽这两方面吧

PS.好像没有人试过能不能在 warp 前面套个梯子中转的方案啊

论安全性的话我觉得 cf 还是比较可信的毕竟不是国内某些企业,tailscale 也可以自建节点并且 tailscale 不开源的的中央服务器也不负责传输数据

主要还是考虑稳定性和带宽这两方面吧

PS.好像没有人试过能不能在 warp 前面套个梯子中转的方案啊

第 2 条附言 · 2024-04-29 00:49:50 +08:00

再补充一点就是所有服务都是在内网的,除了 vpn 端口其他的都不暴露在公网

如果是 wg+ddns 公网 ip 的话那是否可以直接换成 openvpn+ddns 公网 ip 呢

考虑 ts 主要是方便连接,不用考虑公网 ip 的事,但不知道成功率

cf 同理,还附带了个安全性的保障

如果是 wg+ddns 公网 ip 的话那是否可以直接换成 openvpn+ddns 公网 ip 呢

考虑 ts 主要是方便连接,不用考虑公网 ip 的事,但不知道成功率

cf 同理,还附带了个安全性的保障

1

bankroft 2024-04-28 18:39:52 +08:00

我是 ipv6+备用 tailscale

|

3

superchijinpeng 2024-04-28 18:46:21 +08:00

Tailscale

|

4

zheng0432 2024-04-28 18:46:49 +08:00

ddns 加动态公网 ip 暴露个端口就搞定了

|

5

aloxaf 2024-04-28 18:48:39 +08:00

我是 ztnet 自建 zerotier ,本来想用 tailscale 的,但是 zerotier 的配置看起来简单一点(

|

6

CivAx 2024-04-28 18:53:13 +08:00 via iPhone

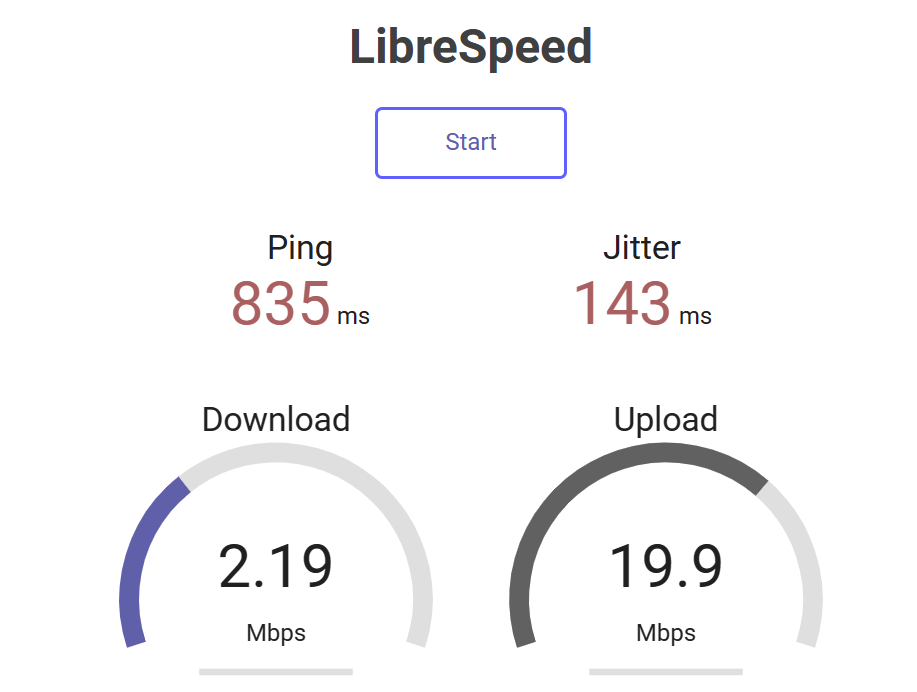

ddns + 公网 IP +1 。CF 不是比较卡,是很卡,我的部分服务为了抹掉端口号走了 CF Proxy ,直连卡爆了,连去香港也卡,感觉 CF 带宽很低。

|

7

totoro625 2024-04-28 18:54:47 +08:00

优先公网 IPv4 公网 IPv6 tailscale NAT1IPv4

其次 frp 国内服务器; frp 经过梯子到国外服务器,再经过梯子访问 |

8

zhcode 2024-04-28 18:56:18 +08:00

natter + wg

|

9

dode 2024-04-28 19:09:34 +08:00

ddns 光猫&路由器端口映射 ipv4

wireguard 直接从外面连回家 备用 手机&家宽都有 IPv6 直连功能了 |

10

dhuzbb 2024-04-28 19:21:21 +08:00

所有第三方服务的远程访问方案个人都不推荐。理由主要从速度、安全性、便捷性三个方面考虑如下:

1. 速度方面。cloudflare 、tailscale 、zerotier 、frp 、蒲公英等所有需要第三方服务器中转的,速度都不太行。 2. 安全性方面。数据经过了第三方服务安全性无法保障不太安全。其次内网服务暴露在公网上,相当于在公网上裸奔。 3. 便捷性方面,最好能和在家里访问家里的局域网服务一样。或者能够一键连接访问家里的网络。 我实践了很多,最后使用的最理想的方案:公网 IP ( ipv4/ipv6 ) + wireguard + ddns 。 这个方案是如何保证上述三点的呢? 1. 速度方面。公网 IP 直连,比所有第三方服务都要快。只受限于家里的上传带宽速度。在外看视频都没啥问题。 2. 安全性方面。不经过任何的第三方服务。且 wireguard 是开源软件,安全性有保障。其次,路由器上只需要对外暴露一个 wireguard 的 连接端口,其他任何内网服务的端口都不用暴露在公网上。别人想扫描爆破都没办法。 3. 便捷性方面。可以将 wireguard 理解为一个 vpn 服务。使用时,只需 wireguard 一键连接家里的网络即可。家里内网服务的 IP 都不用更改即可访问。就和在家里访问家里局域网一样的,没有任何区别,不用改变自己的使用习惯。 上面的方案还带来了一个额外的优势,就是可以通过家里的网络上外网(如果家里部署了外网的服务)。 |

11

zthxxx 2024-04-28 19:21:50 +08:00

Tailscale +1

|

12

pagxir 2024-04-28 19:22:03 +08:00 via Android

可以搞一个自动集成的方案 ipv6+frp/xtcp+cf zero trust ,让程序自动选,那个能用用哪个,那个快选哪个

|

13

arischow 2024-04-28 19:44:22 +08:00

需要公网( NAS )的 DDNS

不需要公网(家里路由)的 Tailscale |

14

Augix 2024-04-28 19:59:35 +08:00

公网 IP+WireGuard ,备用 Tailscale+Headscale(自建主控和 DERP 中继)

非开源或者不能直连的方案都不考虑 |

15

Donahue 2024-04-28 20:23:44 +08:00

ipv6+ddns 应该是最好的了, 域名整个 6 7 位的数字域名 10 多块一年, ipv6 公网 ip 一般都有

|

16

Jimmyisme 2024-04-28 20:43:40 +08:00

@dhuzbb 中肯的,没有公网 v4 也有公网 v6 了。并且现在大学都是标配 v6 (有可能免流量,我们学校 30 块 150G ,走 v6 不计流量),可以多了解以下 v6

|

17

yanghanlin 2024-04-28 20:56:12 +08:00 via Android

@dhuzbb Tailscale 就是基于 Wireguard 的方案,如果有公网 IP 也是直连的; Tailscale 除了官方的 coordination server 其他应该都是开源的,coordination server 也可以换用开源的 Headscale

|

18

ysicing 2024-04-28 21:30:34 +08:00

混合来,

主力是 tailscale ,其次是 wireguard ,再其次是 cft ,最后是哪吒监控 ssh |

19

dhuzbb 2024-04-28 21:33:48 +08:00 @yanghanlin 我自己用过,个人感觉不太好用吧。Tailscale 属于商业产品,说不定哪天就给你限制连接的台数,限制速度之类的。直接使用 Wireguard 更加方便。docker 一键部署带管理界面的。https://github.com/wg-easy/wg-easy

|

20

chenjies 2024-04-28 21:37:49 +08:00

ddns+公网 ip+指定端口的 ip 白名单。

|

21

Curtion 2024-04-28 21:39:38 +08:00

Wireguard 我用着可以, 就是没有公网走的服务器中转

|

22

harvies 2024-04-28 21:58:08 +08:00

OpenWrt+Wireguard+ipv6

|

23

chilaoqi 2024-04-28 22:18:28 +08:00

cloudflare 完全不卡,而且 ssh 协议还支持 browser render ,很舒服。

|

24

lanthora 2024-04-28 22:36:03 +08:00

上面的工具很强,可以看看我最近的帖子,感觉也能满足你的需求 https://www.v2ex.com/t/1035681

|

25

wheat0r 2024-04-28 22:38:28 +08:00

我用 zerotier ,习惯了,没觉得哪里不好

|

26

hanxiV2EX 2024-04-28 23:19:20 +08:00 via Android

tailscale 加向日葵加 ddns 比较保险

|

27

nan7 2024-04-28 23:35:09 +08:00

基本上都行不通,理论可行,实践一坨(我当时是挂分享站),解决方案是加钱,免得折腾,买大厂大口子云.我是老年人了怕折腾,你要是没折腾过折腾的过程还是很快乐的,避免家里电表飙升被妈骂

|

28

nan7 2024-04-28 23:37:43 +08:00

当然校园网宽带也很重要,我这吊学校一寝室六个 100m 共享,更新个游戏更便秘一样

|

29

LaoDahVong 2024-04-28 23:43:14 +08:00

wireguard 最简单也最直接. 30M 的打折阿里云看 1080p 也没什么问题.

tailscale / zerotier 使用下来感觉是穿透率低, 日常还总是要去纠结自己是否打洞成功了. 打洞不成功还是得走中转. ipv6 + DDNS 的感触是也会莫名遇到连不上的问题, 特别是手机移动端. 安全性的话以上所有方案都是安全的. 没必要纠结安全性. 我本人是 wg + ipv6. 以前很注重 ipv6, 后来发现 wg 实在是很稳定没啥好纠结的这几天把 ipv6 关了. 我听说过有些老哥会被限制 udp, 那样的话就再加上 xray. |

30

wm5d8b 2024-04-29 08:03:40 +08:00 via Android

从维护上来说,原生 wireguard 或者基于 wg 开发的这一大堆都是最方便的,但是现在运营商对 udp 做了 qos ,所以只能说能用,远程 ssh 还行,传个大文件就别想了

|

31

knightgao2 2024-04-29 08:50:10 +08:00

我使用的 tailscale,也可以考虑 netbird ,效果来说差不多,没有自建中转的话,看端的情况了

|

32

k1rin 2024-04-29 09:22:55 +08:00 via Android

我用 Tailscale ,现在都有公网 IPv6 ,访问时有 v6 也可以直连,只有 v4 会尝试打洞,打洞不成功会走中转,可以说是把这方面的方案都用上了,要优化也可以自建。

https://blog.krdw.site/post/20240416222521/ |

33

k1rin 2024-04-29 09:26:15 +08:00 via Android

@Ploter CF tunnel 最好只是当个备用或者开放给别人访问的方案,DDNS 也可以拿来当做备用方案留个高位 ssh 端口。

Tailscale 我用下来唯一的缺点就是移动端不能和梯子同时使用。 |

34

dode 2024-04-29 09:46:40 +08:00

wg+ddns

openvpn+ddns 差异我认为 wg 系统更简单,更安全 另外 openvpn 为 tcp 协议,可以被第三方扫描发现 |

35

kratosmy 2024-04-29 10:11:31 +08:00

@dhuzbb 我目前也是这样,但是看家里服务器上的视频还是用 shadowsocks 更稳定不知道为啥,wg 老是看着看着就断了

|

36

vincent7245 2024-04-29 10:53:23 +08:00

我的方案是 IPv6 公网 DDNS + frp 到腾讯云轻量的传家宝小鸡(5M 带宽),使用同一个域名和端口

- 当客户端有 IPV6 时,就自动解析到家里的 IPV6 ,直连 - 当客户端只有 V4 时,就会解析到腾讯云小鸡,用 frp 回家 5M 虽然有点小,但是也不是不能用,况且现在 IPV6 的环境普及还不错,在外面基本上都是 v6 直连 |

37

whatv3 2024-04-29 11:24:24 +08:00

额,说实话,我一直都没理解为什么 CF tunnel 会更安全,不是也是通过网址访问的么,如果遍历到网址,不是一样可以查看么。也没有额外的身份验证机制啊。

|

38

totoro625 2024-04-29 11:31:24 +08:00 @whatv3 #37 CF tunnel 的 http/https 默认为公网可访问,但是可以套身份认证

其他的 tcp/ssh 等都是需要额外的身份认证才能访问 |

40

totoro625 2024-04-29 13:21:58 +08:00 @whatv3 #39 在 Access 里面设置,入口: https://one.dash.cloudflare.com

|

41

guanzhangzhang 2024-04-29 18:26:33 +08:00

tailscale 不是可以用 headscale 自建中控节点吗

然后 confd 的 watch 机制😏 |

42

Fader10 OP @guanzhangzhang 可以的,但是我不太想自建,因为不想把数据存放在云上

|

43

gunner168 2024-04-30 00:29:23 +08:00

@vincent7245 去腾讯云看了下,5m 带宽的一个月就得 70 块,好贵。。。

|

44

Navee 2024-04-30 09:47:16 +08:00

cloudflare zero trust 和 tailscale 都用

前者稳定,速度慢 后者不是非常稳定,但是速度快,如果有个自建 derp ,速度飞快 |

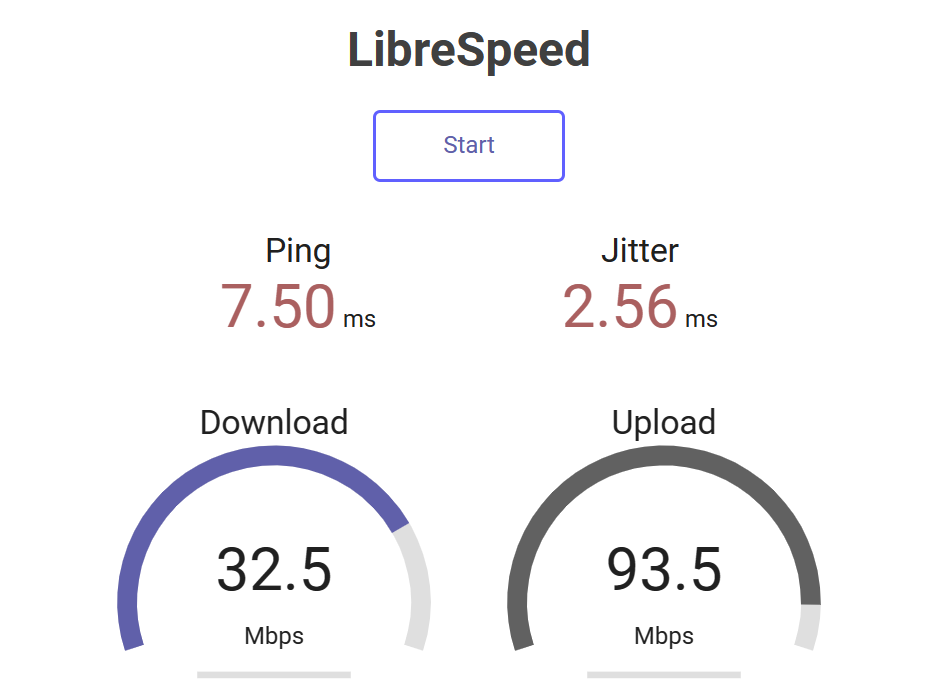

46

Navee 2024-04-30 14:27:52 +08:00

|

49

Navee 2024-04-30 17:55:42 +08:00

有自建 derp 的好处是建立连接非常快,公共 derp 很慢

|

50

HackerTerry 2024-07-27 15:21:51 +08:00

@Navee 请问 cf tunnel 怎么优选 IP ?和科学上网一样吗?

|

51

Navee 2024-07-29 10:55:29 +08:00

@HackerTerry 我是本地跑优选 ip 程序获取优选 ip 然后配置到 clash 的 dns 中

|

52

HackerTerry 2024-07-29 15:53:19 +08:00

@Navee xiu2 大佬写的工具优选出来的 IP 也能用在 cf tunnel 吗?

|