这是一个创建于 619 天前的主题,其中的信息可能已经有所发展或是发生改变。

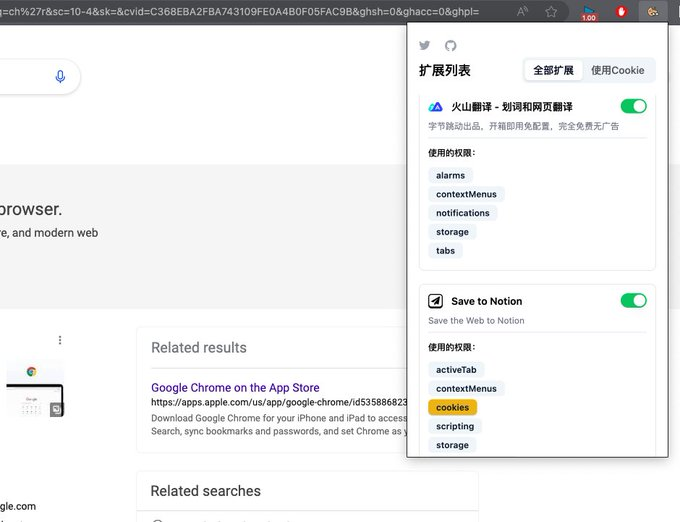

🚨 [别让“扩展程序”偷走你的 Cookie 🍪] 🚨 ——《谁在用 cookie ?》

昨天看到币圈被盗 100 万美金的帖子: https://x.com/CryptoNakamao/status/1797519128632381847 , 迅速撸了一个检测 cookie 权限的插件😂——WhoUsesCookies ,显示谁在访问您的 cookies ,并一键禁用。 代码已开源,请放心食用: https://github.com/sshallow/WhoUsesCookies/releases/tag/product

1

aikilan 2024 年 6 月 5 日

这很插件

|

2

NICEghost 2024 年 6 月 5 日

很棒👍

|

3

kneo 2024 年 6 月 5 日 via Android

cookies 有没有具体的域名权限?比如 notion 插件应该只需要几个域名下的 cookie 吧?

|

4

hafuhafu 2024 年 6 月 5 日

突然感觉目前最容易作恶的好像还真是浏览器插件。

各种后门木马反而不容易中招,而有的浏览器插件突然就一声不吭的卖掉了...挺难审查的。 |

7

twofox 2024 年 6 月 5 日

牛的,start 了

|

9

thinkm 2024 年 6 月 5 日

求个编译好能直接安装的

|

10

Rrrrrr 2024 年 6 月 5 日 有油猴脚本吗,插件不想用

|

11

Jack66 2024 年 6 月 5 日

本身自己就不安全,更不安全去解决不安全。

|

12

hlwjia PRO 我觉得插件安装了之后几乎没有任何安全可言,特别是他的功能就得需要那么都权限,比如剪存类的,你必须给他所有网站的读取。

而且插件更新应该是不需要同意的吧。我可以开源一份,然后市场上上架另一份,看上去好像很靠谱,其实不然。 除非自己从开源安装。 |

15

agdhole 2024 年 6 月 5 日

牛

|

17

TUNGH 2024 年 6 月 6 日

厉害👍

|

18

pckillers 2024 年 6 月 6 日

我并不是抬杠哈,那么怎么保证楼主的插件不带恶意脚本呢?😅

|

20

shaun0 OP @pckillers

好问题! 如何保证这个检测插件不会盗取 cookie ? 插件获取 cookie 的前提,需要设置 cookie 权限字段才能获取 cookie 。首先,此插件代码 100%开源,可直接查看源代码来检查本插件的权限。其次,也可手动查看插件的在 macOS 上的实际文件夹路径,查看 mainfest 检查真实的权限字段。非常容易验证。这是手动检查权限的方法,以供参考:https://github.com/sshallow/WhoUsesCookies |

21

Hozoy 2024 年 6 月 6 日

上架 Chrome 扩展商店的扩展都是要被审核原始代码,并且不能对代码进行混淆的,但是审核员质量层次不齐,可能会出现漏网之鱼的。

所以尽可能在官方应用商店安装拓展,如果拓展涉及到敏感权限,就可以看一下拓展原始代码,看看有没有将相关信息发送给某个服务器的逻辑。 |